Сохрани ссылку в одной из сетей:

13.1. Требованиянастоящего Положения обязательны длявсех сотрудников обрабатывающихконфиденциальную информацию (персональныеданные).

13.2. Нарушениетребований настоящего Положения влечетза собой дисциплинарную, гражданско-правовую,административную или уголовнуюответственность в соответствии сзаконодательством Российской Федерации.

ПРИЛОЖЕНИЯ

Приложение1 к приказу

от____________№_____

ТИПОВАЯФОРМА

Видео:Особенности реализации требований 152 й инструкции ФАПСИ по учёту СКЗИСкачать

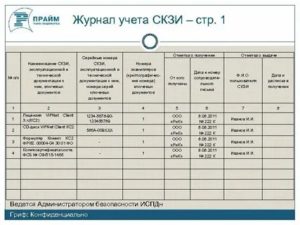

журнал поэкземплярногоучета криптосредств, эксплуатационнойи технической документации к ним,ключевых документов

| № п.п. | Наименование криптосредства, эксплуатационной и технической документации к ним, ключевых документов | Регистрационные номера СКЗИ, эксплуатационной и технической документации к ним, номера серий ключевых докумен-тов | Номера экземпляров (криптографичес-кие номера) ключевых документов | Отметка о получении | Отметка о выдаче | ||

| От кого получены | Дата и номер сопроводи-тельного письма | Ф.И.О. пользователя криптосредств | Дата и расписка в получении | ||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| Отметка о подключении (установке) СКЗИ | Отметка об изъятии СКЗИ из аппаратных средств, уничтожении ключевых документов | Примечание | ||||

| Ф.И.О. пользователя криптосредств, производившего подключение (установку) | Дата подключения (установки) и подписи лиц, произведших подключение (установку) | Номера аппаратных средств, в которые установлены или к кото-рым подклю-чены крипто-средства | Дата изъятия (уничто-жения) | Ф.И.О. пользователя СКЗИ, производившего изъятие (уничтожение) | Номер акта или расписка об уничтожении | |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

Приложение2 к приказу

от_____________№_____

ТИПОВАЯФОРМА

журналапоэкземплярного учета средств защитыинформации, эксплуатационной и техническойдокументации к ним

| № п.п. | Наименование средства защиты информации, эксплуатационной и технической документации к ним, ключевых документов | Регистрационные номера СЗИ, эксплуатационной и технической документации к ним | Отметка о получении | Отметка о выдаче | ||

| От кого получены | Дата и номер сопроводи-тельного письма | Ф.И.О. пользователя | Дата и расписка в получении | |||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| Отметка о подключении (установке) СЗИ | Отметка об изъятии СЗИ из аппаратных средств | Примечание | ||||

| Ф.И.О. пользователя, производившего подключение (установку) | Дата подключения (установки) и подписи лиц, произведших подключение (установку) | Номера аппаратных средств, в которые установлены или к кото-рым подклю-чены СЗИ | Дата изъятия (уничто-жения) | Ф.И.О. пользователя СЗИ, производившего изъятие (уничтожение) | Номер акта или расписка об уничтожении | |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

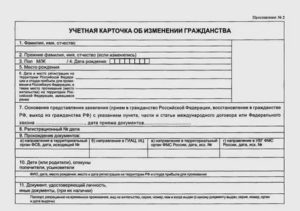

Приложение 3

кприказу от_______№_____

ТИПОВАЯФОРМА

журнала учетамашинных носителей информации

| № п/п | Регистрационный (учетный) номер носителя | Вид носителя | Тип носителя и его емкость | Дата поступления |

| 1 | 2 | 3 | 4 | 5 |

| Расписка в получении (ФИО, подпись, дата) | Расписка в обратном приеме (ФИО, подпись, дата) | Место хранения | Дата и номер акта об уничтожении | Примечание |

| 6 | 7 | 8 | 9 | 10 |

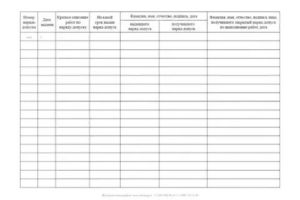

Приложение4 к приказу

от___________№_____

ТИПОВАЯФОРМА

Видео:Вебинар «Средства криптографической защиты информации (СКЗИ)»Скачать

журнала учетахранилищ

| № п/п | Регистрационный (учетный) номер хранилища | Вид хранилища | Дата постановки на учет | Фамилия и подпись принявшего (ответственного), дата |

| 1 | 2 | 3 | 4 | 5 |

| Место расположения (номер помещения) | Дата и номер акта о выводе из эксплуатации | Примечание |

| 6 | 7 | 8 |

Приложение 5 к приказу

https://www.youtube.com/watch?v=kcWZ4eFYwQQ

от _____________№_____

ТИПОВАЯ ФОРМА

журнала периодического тестирования средств защиты информации

| № п/п | Наименование средства защиты информации от НСД или криптосредства | Регистрационные номера СЗИ от НСД или криптосредства | Дата тестирования | Фамилия и подпись ответственного пользователя, проводившего тестирование |

| 1 | 2 | 3 | 4 | 5 |

| Наименование теста, используемые средства для проведения теста |

Особенности учета СКЗИ

Средства криптографической защиты информации (СКЗИ) на сегодняшний день применяются практически во всех компаниях, будь то при обмене данными с контрагентами, или при связи и отправке платежных поручений в банк, программой банк клиент.Но не все знают, что согласно закону ключи шифрования должны учитываться.

В данной статье я расскажу об учете средств криптографической защиты информации и приведу ссылки на законные акты Российской Федерации.Основными законами которые регулирует СКЗИ являются:

Приказ ФСБ РФ от 9 февраля 2005 г.

N 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»

Приказ ФАПСИ от 13 июня 2001 г.

Видео:Средства криптографической защиты информации. Основные функции. Схемы применения (Стрыгина Ксения)Скачать

N 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну» и Приложение к приказу ФАПСИ РФ от 13 июня 2001 г. N 152

Если посмотреть приказ ФСБ №66 в приложении в пункте 48, можно увидеть следующее содержание:

48. СКЗИ и их опытные образцы подлежат поэкземплярному учету с использованием индексов или условных наименований и регистрационных номеров.

Перечень индексов (условных наименований) и регистрационных номеров поэкземплярного учета СКЗИ и их опытных образцов определяет ФСБ России. Организация поэкземплярного учета опытных образцов СКЗИ возлагается на разработчика СКЗИ. Организация поэкземплярного учета изготовленных СКЗИ возлагается на изготовителя СКЗИ.

Организация поэкземплярного учета используемых СКЗИ возлагается на заказчика СКЗИ.

Это означает, что даже если простая компания, не занимающаяся созданием и продажей средств криптографической защиты информации решила приобрести несколько USB-ключей eToken, то они все равно должны быть учтены и закреплены за конечным пользователем, то есть сотрудником.

Причем на вполне законных основаниях проверить учет может ФСБ, приехав в офис любой компании.Данный учет средств криптографической защиты информации должен вестись в специальном журнале, а еще лучше в добавок и в электронном виде, где должны быть учтена следующая информация:1. что выдали2. на чем выдали3.

кто получил4. кто сдал5. отметка о уничтоженииУчитывать следует сами электронные ключи, ключевые носители, программное обеспечение которое делает криптографические преобразования информации, лицензии на право использования СКЗИ.

Таким образом СКЗИ для учета следует разделить на:

Ключевой носитель — физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации). Различают разовый ключевой носитель (таблица, перфолента, перфокарта и т.п.

Видео:Защита информации Кафедра информационных и интернет-технологий Сеченовский университетСкачать

) и ключевой носитель многократного использования (магнитная лента, дискета, компакт-диск, Data Key, Smart Card, Touch Memory и т. п.).

Ключевой документ — физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости — контрольную, служебную и технологическую информацию; (по сути это носитель с записанным секретным ключом)

Дистрибутив СКЗИ — само программное обеспечение(например КриптоПро CSP, тут следует учесть номер дистрибутива, который можно найти в формуляре на СКЗИ)

Лицензия СКЗИ — сама по себе не является средством шифрования, но ее тоже следует учесть в журнале, так как были инциденты, когда компании из за этого штрафовали, а еще я слышал случаи о возбуждении уголовных дел.Кстати говоря у многих возникает спор, в чем же разница между ключевым документом и ключевым носителем. Кто-то придерживается мнения, что ключевой документ это сам по себе ключевой контейнер или ключевая информация, и в принципе это логично, но то описание которое я привел выше, было взять из приложения к Приказу ФАПСИ от 13 июня 2001 г. N 152, где четко прописано, что это физический носитель.Поэтому лично с моей точки зрения это следует подразумевать, как не просто ключевая информация в электронном виде, а физический носитель с записанной на него ключевой информацией. В принципе это не составляет труда учесть, так как можно в журнале указать номер носителя и идентификатор секретного ключа в одном пункте.

В приложении к приказу ФАПСИ РФ от 13 июня 2001 г. N 152, можно найти примеры типовых журналов по учету средств криптографической защиты информации. http://base.garant.ru/183628/#block_1000

Мое и не только мое мнение для учета лучше всего вести несколько журналов:Журнал поэкземплярного учёта дистрибутивов СКЗИ.Журнал поэкземплярного учёта лицензий на право использования СКЗИ.Журнал поэкземплярного учёта ключевых документов СКЗИ.

https://www.youtube.com/watch?v=C0sJGM-KXUw

Журнал поэкземплярного учёта аппаратных ключевых носителей СКЗИ.

В журнале поэкземплярного учёта дистрибутивов средств криптографической защиты информации, СКЗИ учитываются по номерам дистрибутивов, записанных в формуляре на изделие.

В журнале поэкземплярного учёта лицензий на право использования средств криптографической защиты информации, СКЗИ учитываются по серийным номерам лицензий.

В журнале поэкземплярного учёта ключевых документов средств криптографической защиты информации, СКЗИ учитываются по номерам токенов (а они напечатаны на каждом токене) или по номерам дискет/флешек (серийным номерам томов, которые можно увидеть по команде DIR), так же в этом журнале прописывается имя крипто-контейнера или серийный номер ключа.

В журнале поэкземплярного учета аппаратных ключевых носителей средств криптографической защиты информации, СКЗИ учитываются по номерам токенов (а они напечатаны на каждом токене). Данный журнал целесообразно использовать, чисто по хранящимся токенам, которые поступили на склад, но никому не выдаются и не содержат ключевой информации, либо были переданы, но без ключевой информации.В целях упрощения учета, при получении большого количества СКЗИ, следует запросить учетную информацию в электронном виде, у поставщика или криптографического органа, что бы не перепечатывать эти серийные номера вручную.

Примеры журналов учета СКЗИ, можно найти в конце приложения к приказу ФАПСИ РФ от 13 июня 2001 г. N 152.

Видео:Как правильно прошить журнал учета Рубланк часть 1Скачать

В данной статье снимки экранов чисто симулируют операции, для конфиденциальности

Помню случай с работы, давно это было, тогда я еще работал в ИТ департаменте одной компании.Поспорил я с админами, что, мол, система наша уязвима, и пароли хранятся в LM хешах, а это не безопасно.

На самом деле это действительно плохая конфигурация хеширования паролей учетных записей, которая по умолчанию включена на WinXP и Win2003 сервере. С точки зрения хакера это лакомый кусок и почти 100% вероятность повышения привилегии в системе, как только добудится хеш.

На что один сказал ну взломай мой. Чем я собственно и занялся, что бы доказать свою правоту. В общем случае потратилось на всё примерно 6-7 часов разных попыток и размышлений, включая время брута.

А получившийся сценарий был таков:Я просканировал порты своим любимым сканером nmap.

nmap -sS -p- -T3 -d -vv -sV -O —packet-trace -oA target 192.168.248.16

В результате получил открытые порты 135,3389. Затем решил схитрить и заспуфить IP и MAC адрес контроллера домена, а так же исходящий порт 139 с которого посылать скан.

В книге Nmap написанной самим Феодором почему то написано, что опция –S спуффинга ИП не даст полезной инфы, так, как все пакеты уйдут на заспуффленный адрес, однако у меня вышло наоборот, причем очень даже продуктивно. Данная опция действительно рулит.

nmap -sS -PN -p 0-1024 -vv -d -T3 -e eth0 —spoof-mac 01:1F:56:28:63:25 –g 139 -S 192.168.sss.ss -oA spoofsyn2 192.168.248.16

В результате было выявлено еще два порта 139 и 445.

Но, к сожалению, я так и не сообразил, что с ними делать дальше, так как я не мог ломать домен контроллер, а так, же тачки своих админов, и атаковал напрямую, а напрямую эти сервисы для меня были недоступны, время поджимало.

И решил я проводить атаку на клиентской стороне, и тут случайно нашел в метасплойте прикольный модуль, который устанавливаешь локально и при попытке человека зайти на ИП адрес по протоколу SMB (139,445) перехватывает хеши паролей.

Прикол был в том, что в моем случае нашему администратору даже не обязательно было вводить пароль в форму аутентификации, винда автоматом отсылала хеши хранившиеся в памяти. Использовался модуль server/capture/smb.

Видео:Защита информации. История криптографииСкачать

Следующим делом я хакнул еще пару аккаунтов наших не шибко умных сотрудниц, позвонив им, и от их имени заслал пару писем с просьбой о помощи, мол, что-то там не открывается.В результате целевой администратор кликнул по ссылке, и у него по идее высветилось такое окно аутентификации.А у меня в логах такое =)Тут видно, что по сети отсылается LM хеш.После этого я закинул файл в Cain and Abel и там расшифровал, по словарям c опциейLM+challenge.Подобрать у меня получилось тока Цейном, остальные утилиты не принимали хеши с челленджем, даже лофткрэк не помог.В реальности конечно пароль оказался посложней и подбирался он у меня часа 3 наверное. Но прикол в том, что в любом случае 99% LM хеш подобрался бы, если бы я использовал радужные таблицы.Пароль был взломан. На утро я пришел и пока тот курил, залез к нему на комп по rdp, оставил смешное сообщение в блокноте, надо было видеть его недоумевающее лицо, когда тот пришел и зашел на свой комп.

Вывод один — отключайте LM хеширование!

Page 3

?

|

В данной статье я опишу что такое токен, для чего он нужен, и разница между eToken ГОСТ и eToken Java компании Алладин.На Российском рынке, так же есть Рутокен, это тоже средство хранения ключевой информации, с аналогичными решениями.Токены представляют собой компактные устройства, содержат процессор и модули памяти, функционируют под управлением своей операционной системы. Токены фактически являются миниатюрным компьютером, обеспечивающим безопасное хранение ключевой информации, цифровых сертификатов. Так же может использоваться как средство формирования электронной подписи (ЭП). Etoken может быть выполнен как USB устройство, так и как смарт карта.Лично я раньше по началу думал, что все токены являются СКЗИ, но потом понял, что ошибался, если вы тоже так думаете, то советую прочесть статью дальше.Если сравнивать два продукта то получаем следующее:eToken ГОСТ — является средством криптографической защиты информации. На момент написания статьи может работать только с отечественными ГОСТовыми СКЗИ.eToken ГОСТ соответствует требованиям ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001 и требованиям ФСБ России к средствам криптографической защиты информации класса КС2 и может использоваться для криптографической защиты информации, не содержащей сведений, составляющих государственную тайну.При работе с eToken ГОСТ секретный ключ, находящийся в токене не покидает его пределы, и его невозможно перехватить имея доступ к станции.eToken Java — средство аутентификации и защищенного хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронно-цифровой подписью (ЭП). eToken Java не является средством криптографической защиты информации.Может использоваться не только с ГОСТовыми отечественными СКЗИ, но и с другими зарубежными криптографическими средствами.eToken Java является программно-техническим средством защиты информации от несанкционированного доступа и может использоваться при создании автоматизированных систем до класса защищенности 1Г включительно и ИСПДн до 1 класса включительно.Ссылка на сайт производителя на сертификаты для токенов, где четко прописано, на что какой сертификат, в каждом сертификате прописано, что из себя представляет определенная модель токена:

http://www.aladdin-rd.ru/catalog/etoken/certificates/

🔥 Видео

Организация работы с СКЗИСкачать

Информационная безопасность. Основы информационной безопасности.Скачать

Информационная безопасность государственных медицинских организаций в 2023 г.Скачать

Информационная безопасность (лекции)Скачать

Информационная безопасность (лекции)Скачать

Основные понятия информационной безопасностиСкачать

Правовые и организационные основы технической защиты информацииСкачать

ВСЁ ПРО СЕРТИФИКАЦИЮ за 20 минут! От идеи до сертификата.Скачать

Защита информации. Криптография с открытым ключом, RSAСкачать

Урок 21. Текущее хранение документов. Формирование и индексация дел. Разработка номенклатуры дел.Скачать

Журнал учёта счетов-фактур, соцвычеты на обучение, санкцииСкачать

Криптография вокруг нас // Демо-занятие курса «Криптографическая защита информации»Скачать

Дополнение к Гайду №12. Как заполнять журнал тарировки ключей.Скачать